Introducción – MQTT en la Industria 4.0

El protocolo MQTT (Message Queuing Telemetry Transport) se ha consolidado como el estándar para la comunicación en el Internet de las Cosas Industrial (IIoT). Su diseño, basado en un modelo ligero de publicación/suscripción (publish/subscribe), lo hace ideal para conectar la Tecnología Operativa (OT) (compuesta por sensores, actuadores y otros dispositivos con limitaciones computacionales), con los sistemas de Tecnología de la Información (IT).

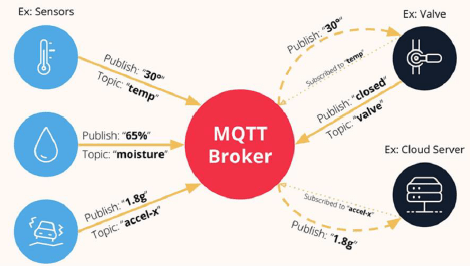

Esta integración constituye un pilar fundamental de la Industria 4.0, ya que posibilita la telemetría y el control remoto en entornos como fábricas, plantas energéticas y otras infraestructuras críticas. Como se ilustra en la Figura 1, un Broker MQTT actúa como nodo central de comunicación, desacoplando los productores de datos (como sensores de temperatura, humedad o aceleración) de los consumidores (como válvulas actuadoras o servidores en la nube).

Cada sensor publica datos bajo un tema específico (topic), y cualquier dispositivo o sistema suscrito a ese tema puede recibir la información de forma inmediata. Por ejemplo, un sensor de temperatura publica un valor bajo el tema «temp», y una válvula puede reaccionar automáticamente al valor recibido si está suscrita a dicho tema. Este modelo de publicación/suscripción permite una arquitectura escalable, eficiente y flexible, ideal para aplicaciones en tiempo real como las que se buscan en entornos industriales.

Sin embargo, esta agilidad conlleva un desafío fundamental: si el despliegue no se realiza siguiendo un diseño de seguridad por capas, se abre la puerta a nuevos y graves riesgos que pueden impactar directamente en los procesos físicos. La comunidad técnica industrial coincide en que la adopción de MQTT debe ir de la mano de los requisitos de la serie IEC 62443 para construir arquitecturas de red seguras y robustas.

Posibles Amenazas

La necesidad de aplicar configuraciones seguras en sistemas basados en MQTT se ha convertido no solo en una simple recomendación, sino una exigencia respaldada por distintas evidencias documentadas y fácilmente accesibles por Internet. Un análisis global de sistemas IoT revela una preocupante realidad:

- De más de 337,000 sistemas que utilizan el protocolo MQTT, solo un 0.16% cifra sus comunicaciones con TLS (Transport Layer Security), lo que implica que la inmensa mayoría transmite datos potencialmente sensibles en texto claro, sin ninguna protección frente a interceptaciones.

- Además, la mayoría de las instancias expuestas utilizan versiones obsoletas o vulnerables del protocolo, lo que las deja aún más expuestas a ataques conocidos y automatizables.

Herramientas OSINT (Open Source Intelligence) como Shodan evidencian esta exposición masiva: una simple búsqueda de brokers en el puerto no cifrado por defecto (1883) permite localizar miles de sistemas accesibles desde Internet, muchos de los cuales publican métricas internas sin cifrado, accesibles por cualquier tercero con conocimientos básicos.

Pero más allá de la mala configuración, la ausencia de TLS deja la puerta abierta a ataques como:

- Intercepción de mensajes (sniffing): donde un atacante puede leer datos sensibles (contraseñas, comandos, telemetría).

- Suplantación de identidad del broker o cliente (spoofing): sin TLS ni autenticación mutua, un atacante puede suplantar el broker o un sensor y enviar información falsa a la red.

- Manipulación de datos en tránsito (Man-in-the-Middle): si el canal no está cifrado ni autenticado, los mensajes pueden ser alterados por un atacante antes de llegar al destinatario.

Las amenazas mencionadas anteriormente no son solo teóricas. Las vulnerabilidades en software MQTT ya han sido explotadas en productos OT en varias ocasiones y con consecuencias críticas. Algunos ejemplos documentados:

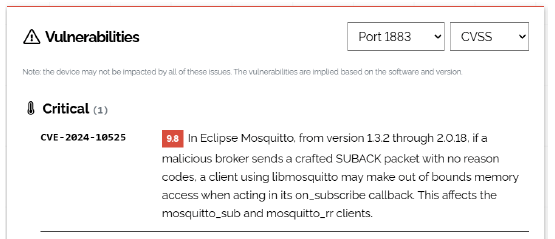

- Eclipse Mosquitto, uno de los brokers MQTT más populares, ha presentado fallos con puntuación CVSS de 9.8 (Crítica), como se muestra en la Figura 2. Esta vulnerabilidad permite ataques de denegación de servicio o ejecución remota de código, especialmente cuando se opera en puertos sin cifrar como el 1883.

- El firmware WiNet de Sungrow expone credenciales MQTT embebidas, lo que permite a un atacante suplantar al broker y capturar la telemetría de instalaciones solares.

- La suite MXview One de Moxa acepta secuencias de path traversal (../) dentro de mensajes MQTT, lo que permite a un atacante leer archivos del sistema, incluidas claves JWT de autenticación.

La Evolución de la Seguridad en el Protocolo MQTT

El propio estándar MQTT ha evolucionado a lo largo de los años para responder a estas amenazas.

MQTT v3.1.1: En esta versión, la seguridad era una responsabilidad delegada por completo a capas externas. La confidencialidad dependía de TLS, y la autorización se gestionaba mediante Listas de Control de Acceso (ACL) en el broker para validar qué cliente podía acceder a qué topic. Esto hacía imprescindible un robusto hardening del entorno.

MQTT v5: Supuso un gran salto adelante al integrar mecanismos de seguridad intrínsecos. Las mejoras incluyen:

• Enhanced Authentication: Permite mecanismos de desafío-respuesta como SCRAM, facilitando la implementación de autenticación multifactor (MFA) o la federación de identidades.

• Códigos de Razón (Reason Codes): Ofrecen feedback detallado en las respuestas, mejorando la depuración y la capacidad de detección de anomalías.

• Metadatos de Usuario (User Properties): Permiten añadir contexto a los mensajes, útil para registrar datos forenses.

La organización OASIS (responsable de estandarizar y mantener el protocolo) acompañó este lanzamiento con una guía que alinea los controles de MQTT v5 con las funciones del NIST Cybersecurity Framework (Identify, Protect, Detect, Respond,

Recover), facilitando su integración en un Sistema de Gestión de Seguridad de la Información (SGSI) industrial.

Arquitectura y Controles para un Despliegue Seguro

Una implementación segura de MQTT debe basarse en una arquitectura de defensa en profundidad (defense-in-depth).

Capa de Red y Transporte:

• Forzar TLS 1.3: La comunicación debe realizarse exclusivamente a través del puerto seguro (8883), desactivando por completo el puerto en texto claro (1883).

• Segmentación de Red: El broker MQTT debe residir en una Zona Desmilitarizada (DMZ) industrial, correspondiente al Nivel 3.5 del Modelo Purdue de arquitecturas para redes industriales, protegido por firewalls que controlen el tráfico hacia y desde las redes OT e IT.

• Protección contra Flooding: Los firewalls deben contar con inspección profunda de paquetes y límites de caudal para mitigar ataques de denegación de servicio (DoS).

Autenticación y Autorización:

• Identidad Fuerte: Utilizar autenticación mutua (mTLS) con certificados X.509 para que tanto el cliente como el broker verifiquen su identidad.

• Ciclo de Vida de Certificados: Implementar procesos de rotación periódica de claves y validación de revocación (OCSP), como recomiendan las guías de ENISA para la cadena de suministro IoT.

• Autorización Granular: Configurar ACLs estrictas en el broker para asegurar que cada dispositivo solo pueda publicar o suscribirse a los topics estrictamente necesarios para su función.

Operación y Ciclo de Vida Seguro:

La seguridad no termina en la configuración inicial. La resiliencia depende de procesos continuos como la actualización regular de parches del broker, el escaneo de vulnerabilidades, el fuzzing de paquetes PUBLISH/SUBSCRIBE para descubrir fallos y la capacitación del personal en cyber ranges específicos de OT.

Convergencia con IEC 62443: El Triángulo de la Seguridad OT

Las recomendaciones mencionadas hasta ahora no son arbitrarias; se alinean directamente con los requisitos del estándar IEC 62443, la referencia para la seguridad en Sistemas de Control y Automatización Industrial (IACS).

• La autenticación con X.509 o SCRAM satisface el requisito IAC (Identification and Authentication Control).

• El cifrado con TLS asegura la DC-3 (Data Confidentiality).

• La ubicación del broker en un conducto controlado cumple con CR 1.2 (Component Requirements).

• La exportación de registros a un SIEM industrial responde a MON-1 (Monitoring and Logging).

En el sector, esta convergencia se conoce como el «triángulo de la seguridad OT»: la combinación de MQTT, OPC UA (Arquitectura Unificada de Comunicaciones Abiertas, otro protocolo clave) y IEC 62443 como marco normativo

Tendencias Emergentes y el Futuro de MQTT

El ecosistema MQTT continúa mejorando y adaptándose a las necesidades emergentes de la industria, impulsado por avances en redes, ciberseguridad y computación en el borde (Edge computing). Las siguientes propuestas ilustran cómo el protocolo está evolucionando para seguir siendo relevante en entornos cada vez más exigentes:

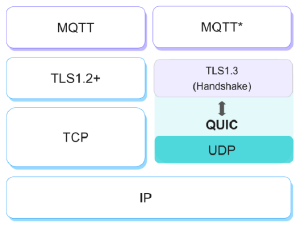

MQTT over QUIC

Una de las iniciativas más prometedoras es MQTT sobre QUIC, una extensión que transporta MQTT utilizando QUIC (un protocolo de transporte moderno basado en UDP) en lugar del tradicional TCP. QUIC, desarrollado por Google y estandarizado por IETF, incluye de forma nativa cifrado TLS 1.3, así como mecanismos de recuperación rápida de pérdidas y conexiones 0-Round-Trip Time (cero tiempo de establecimiento). Esto permite:

• Reducción de la latencia, especialmente en redes móviles o con alta variabilidad.

• Mejor gestión de la movilidad, ya que QUIC asocia la sesión a un identificador de conexión, no a una IP o puerto.

• Menor exposición a ataques de intermediarios, al cifrar incluso los datos de negociación (handshake).

No obstante, al integrar directamente TLS 1.3 en el protocolo de transporte habría que revisar y adaptar los modelos de seguridad existentes, que tradicionalmente asumían una separación entre capa de transporte (TCP) y capa de cifrado (TLS).

Extensiones de nicho

En paralelo, se desarrollan variantes y mejoras dirigidas a escenarios específicos:

• MQTT-SN (Sensor Networks): Adaptación ligera de MQTT pensada para redes de sensores con capacidades y protocolos muy limitados (como LoRaWAN o Zigbee), donde se eliminan elementos complejos como los nombres de topics largos o el uso de TCP, a favor de eficiencia extrema y soporte multicast.

• Encrypted Client Hello (ECH): Una mejora emergente de TLS 1.3 que cifra el contenido del Client Hello, ocultando el nombre del servidor y dificultando técnicas de vigilancia y bloqueo selectivo en redes inseguras o censuradas, reforzando la confidencialidad de las conexiones.

Inteligencia Artificial en el Edge

Otra tendencia clave es la integración de modelos de IA en los edge brokers, es decir, en los nodos intermedios de la red que gestionan los mensajes MQTT cerca de los dispositivos físicos (en gateways o PLCs). Esta evolución permite:

• Detección de anomalías en tiempo real, sin necesidad de enviar datos a la nube.

• Reducción de la latencia de reacción ante fallos o ciberataques.

• Optimización local de procesos, consumo energético y mantenimiento.

La combinación de IA embebida y protocolos como MQTT fortalece la autonomía del sistema industrial, preparando el camino hacia arquitecturas más resilientes, distribuidas e inteligentes.

Conclusiones

Asegurar MQTT en entornos industriales no es una tarea fácil ni se resuelve únicamente activando el cifrado TLS. Se trata de un desafío complejo que requiere una estrategia integral de ciberseguridad, adaptada a las particularidades del entorno IIoT, donde conviven muchas tecnologías heredadas, dispositivos con recursos limitados y procesos operativos críticos en los que puede comprometerse la continuidad.

Proteger eficazmente las comunicaciones MQTT implica combinar múltiples capas de defensa, que incluyan:

• Un diseño arquitectónico seguro, basado en los principios y controles definidos en la norma IEC 62443, que permite segmentar, aislar y proteger los activos industriales desde su concepción.

• Controles criptográficos, que garanticen la confidencialidad, integridad y autenticidad de los datos, incluyendo la gestión segura de certificados, claves y credenciales.

• Monitoreo continuo y contextual, capaz de detectar patrones anómalos, intentos de acceso indebido o posibles desviaciones en el comportamiento de dispositivos y servicios.

• Un modelo de gobernanza robusto, sustentado en marcos reconocidos como el NIST Cybersecurity Framework (CSF) y las directrices de ENISA, que permiten alinear los objetivos de seguridad con los riesgos del negocio y los requisitos regulatorios.

En este contexto, adoptar un enfoque de seguridad en capas, desde los dispositivos de campo hasta la nube, no solo ayuda a reducir la superficie de ataque, sino que también mejora la trazabilidad de los eventos, fortalece la resiliencia del sistema y contribuye a preservar la continuidad operativa de infraestructuras que resultan esenciales para el funcionamiento de nuestra sociedad, como la energía, la manufactura, el transporte o el agua.

Autor:

Sebastián Pineda Sánchez

(Obtención de la Credencial Estudiante Nivel Negro)