Las infraestructuras críticas están en riesgo. Con la invasión rusa de Ucrania muchas cosas se nos han dado la vuelta. Ni se sostienen los argumentos para la invasión, ni el desmedido uso de la fuerza pero tampoco los análisis que decían que iba a ser una guerra corta ni los que buscaban razones para no haber sido testigos de grandes ciber ataques.

Visto cómo han ido sucediendo las cosas, se podría decir que el ciber espacio se ha convertido en otra guerra de guerrillas. Pequeñas facciones que desarrollan sus armas y sus ataques pero sin responder necesariamente a una coordinación global…Ni por un lado ni por el otro.

Por el lado occidental, es remarcable el esfuerzo, tanto investigador como de despliegue de herramientas defensivas, de empresas como Microsoft, Fortinet, ESET, Mandiant, Palo Alto o Dragos.

Las dos primeras han ayudado mucho a desplegar herramientas y personas con las que ayudar a defender las infraestructuras del país (como se puede leer en el artículo del Financial Times “The secret US mission to bolster Ukraine’s cyber defences ahead of Russia’s invasión”), una de las razones por las que no se han visto tanto los efectos de los intentos de ataque. Y las segundas han tenido un papel muy especial en el análisis de muestras que han sacado a la luz una nueva evolución de ciber armas dirigidas contra los sistemas de control.

Fue ESET la primera en publicar un análisis en el que se hablaba de Industroyer 2. Es decir una nueva versión del Industroyer (también denominado Crashoverride, por Dragos), que data de 2016.

Hagamos un poco de memoria de la primera herramienta para entender mejor el impacto de la nueva versión. Industroyer fue empleado en el segundo ciber ataque contra la infraestructura eléctrica ucraniana en la Navidad de 2016. Era un asalto que perseguía fines destructivos, explotando una vulnerabilidad en un modelo de protección eléctrica muy desplegado en subestaciones que se llama Siemens SIPROTEC 4.

Dicha vulnerabilidad permitía hacer una denegación de servicio (DoS) haciendo que la protección se quedara en Modo “Test”, inhabilitando las funciones de protección. Sin embargo explotar la vulnerabilidad no era sencillo y los atacantes desarrollaron módulos para propagar sus órdenes en distintos protocolos industriales específicos (IEC-104, DNP3 por nombrar algunos), también tenía funciones de escaneo, ofuscación y borrado de discos. El objetivo era que este malware preparara un escenario que, en el momento de otra fase del ataque en que se produjera un apagón, los operarios intentaran reaccionar de manera rápida confiando en los automatismos de las protecciones y, al no estar éstas operativas, provocaran daños graves a las subestaciones. Esto no pasó gracias a la pericia de los operadores en ese momento, que chequearon manualmente las condiciones antes de proceder a las operaciones mencionadas.

El ataque de 2015 fue un ataque de ingeniería social, de manera que consiguieron hacer un asalto poco silencioso a través de la toma de credenciales de los responsables de los sistemas (tanto del SCADA como de subestación) gracias al phishing embebiendo documentos Word con macros maliciosas para conseguir persistencia, grabado de pulsaciones de teclado (keylogger) y exfiltración de información.

La nueva evolución se deduce que persigue aunar ambos entornos, tanto atacando funciones de control como de protecciones, incluyendo ahora la parte del SCADA. Sin dar demasiados datos, los expertos saben que hay pocos fabricantes de este tipo de SCADA para redes eléctricas, usualmente denominado ADMS y que alguno muy predominante se consideraba “no atacable” o, mejor dicho, “con menor superficie de ataque” por funcionar sobre el sistema operativo Solaris.

Pues bien, esta es la novedad, el nuevo malware se ha desarrollado contra sistemas operativos Solaris. De esta manera la experiencia acumulada en los ataques de 2015 y 2016 se pone a disposición de ataques de mayor espectro y alcance, pudiendo ser mucho más quirúrgicos a la vez que pueden utilizar las plataformas en Solaris como pivote para desplegar más armas contra las subestaciones, dada su comunicación directa.

Y el conocimiento de esta ciber arma nos lleva a la segunda arma descubierta. Como ha sido fruto de una investigación conjunta con Mandiant, Dragos, Schneider Electric, Microsoft y Palo Alto, se pueden encontrar publicaciones que hacen referencia a distintos nombres de la misma ciber arma, y estos son

PIPEDREAM, INCONTROLLER y CHERNOVITE.

Si bien algunos medios se centraron en decir que sólo se aplicaba a equipos de Schneider Electric y de Omron, una vez más, se señala a quienes más han colaborado en el análisis y futura mitigación. Sin embargo, como se comentará a continuación, este arma puede atacar a más plataformas, todas presentes en entornos de Energía eléctrica, Oil&Gas o Pretroquímica.

Tal como indicaban los responsables de Dragos, se trata del ciber arma más versátil contra sistemas industriales conocido hasta la fecha.

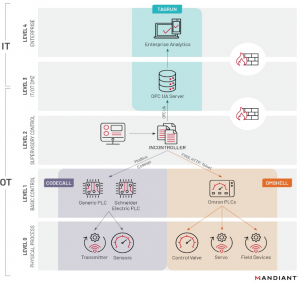

Se comunica a través de protocolos encriptados como OPC-UA y otros protocolos ampliamente difundidos como Modbus.

Explota vulnerabilidades de plataformas de código como es CODESYS, presente en muchos fabricantes, para manipular el comportamiento de los controladores de campo (PLC’s) pero se apoya en software de estaciones de ingeniería tanto para hacer movimiento lateral, como ampliar alcance de ataque a PLC’s o establecer canales encriptados (SSL) de comand&Control (C2C).

Con todo este cóctel ¿Qué de malo puede ocurrir?

Pensemos en simples comandos de arranque o paro de los sistemas que, en momentos críticos, pueden suponer tanto pérdidas de producción como efectos en cadena contra las plantas.

Pensemos en modificaciones de programas y de láminas de control que, como Stuxnet, lleven a los sistemas a funcionar en regímenes de operación peligrosos contra la instalación y, por extensión, contra las personas, medioambiente y poblaciones cercanas pero sin que lo pueda advertir el personal de operación de la infraestructura.

Pensemos en el despliegue de librerías con igual nombre que otras en uso, pero modificadas a conveniencia para saltar protecciones contra escritura en los programas y configuraciones de los PLC’s (sabemos de este tipo de ataque desde TRITON/HATMAN). Este tipo de ataque con librerías requiere primero de esa persistencia en las estaciones de ingeniería de los SCADA.

Y, aunque no lo dice la documentación, pensemos también que los ataques via USB vuelven a estar en auge, tal como se extrae de los últimos análisis del fabricantes industrial Honeywell y como reportó este año el FBI señalando al grupo FIN7. Así que pensemos en el enfoque cada vez más corporativo donde cada parte compra y vende piezas de software o servicios para transformar armas que puedan aplicarse a otros entornos mediante distintos vectores de ataque.

¿Qué podemos hacer?

El correo electrónico sigue siendo el principal vector de ataque, herramientas de seguridad del correo son necesarias, pero también de simular phishing para que el personal pueda experimentar el riesgo, cada vez más real, y la certeza de que todos podemos picar alguna vez.

Por lo tanto, ahora más que nunca, tenemos que priorizar enfoques de Zero-Trust, donde el enfoque de seguridad de redes, equipos, aplicaci ones y usuarios debe ser global.

Pensemos en un entorno industrial. No se tratará únicamente de permitir un protocolo determinado, sino de crear distintos perfiles con distintos privilegios que permitan distinguir qué tipos de comandos se le deje hacer a un operario frente a un ingeniero de planta, y asociar dichos perfiles a equipos, aplicaciones y usuarios que nos permitan distinguir el acceso legítimo del malicioso (en lenguaje IT, filtrado en capa 7, o de aplicación).

Este mismo control a nivel de comando se debe llevar a su aplicación sobre el concepto de “parcheo virtual”, de modo que podamos aplicarlo sobre equipos de red o en endpoints sin necesidad de abordar el riesgo de parchear los controladores en marcha y acotar el riesgo mientras se planifican los parcheos del fabricante en la siguiente parada de planta.

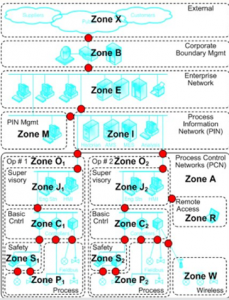

Obviamente esto no será posible sin una estrategia consistente de separación IT/OT pero también de microsegmentación OT, es decir, de aplicación de tecnología que permita separar controladores de una misma red asegurando que el impacto en un proceso no afecta a otros y llevando el control del proceso, tradicionalmente en el SCADA, a tener una extensión desde el enfoque de red. Este enfoque se denomina “zonas y conductos” de acuerdo a la norma industrial de referencia ISA/IEC-62443.

Asimismo es necesario tener una buena gestión de backups de modo que, en caso de sospecha de ataque (o fases preparatorias previas al impacto físico), se pueda comparar y revertir a la versión guardada.

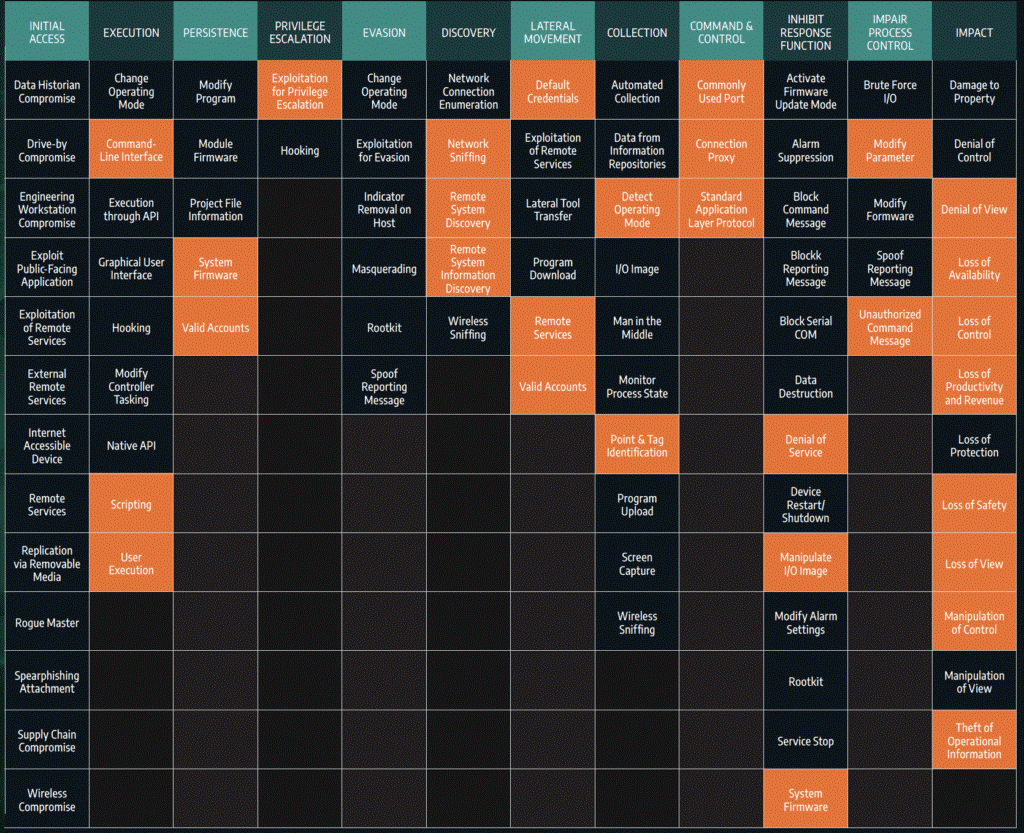

Y no podemos olvidar las capacidades de monitorización y detección, ser capaces de identificar todos los activos en el sistema, nuevos dispositivos en el mismo y ser capaces de analizar el tráfico industrial y relacionarlo con las últimas actualizaciones de TTPs (Tácticas, Técnicas y Procedimientos), especialmente basadas en MITRE ICS que permitan identificar los ataques aunque los archivos implicados hayan sido modificados por los atacantes.

Esto último nos tiene que llevar también a la defensa del endpoint y del servidor con tecnologías EDR, que han demostrado ser lo más eficaz contra el ransomware, y porque ya hay herramientas capaces de hacer incluso con sistemas obsoletos (que sabemos que sigue habiendo mucho WinXP) y, sobre todo, de funcionar en redes de control, no abiertas a internet y generando poco tráfico interno.

La gestión de los USB’s sigue siendo prioritaria, tanto a nivel de herramientas de control como de procedimientos que establezcan flujos “cerrados” en entornos OT sin usarse en entornos corporativos.

Por último, buscar herramientas para el acceso remoto seguro que permitan una adecuada gestión entre el personal de IT y OT de los riesgos de terceras partes y de la cadena de suministro. Debe aunar seguridad con sencillez, y que esto ayude a eliminar todos aquellos bypases a la seguridad como todos esos router 3G/4G que se conectan directamente a un controlador por evitar pasar por otros controles.

¡Ojo! No hablamos de un mero VPN sino de una herramienta que permita enlazar el control de usuarios con el acceso a las redes, y aplicaciones que tienen concedido ese acceso y, como decíamos antes, también controlando qué comandos podrá cada uno ejecutar.

Con todo esto, se nos queda una buena ruta de mejora ante una amenaza que se demuestra cada vez más evolucionada y dañina, para los que los proyectos de digitalización unidos a la obsolescencia propia de los entornos industriales, nos dan un coctel magnífico para los atacantes.

Súmate ahora la formación más detallada y amplia de nuestra escuela, el Máster Profesional Online de Ciberseguridad Industrial. ¡Ya tenemos abierto el periodo de matriculación para la próxima convocatoria! Además, esta edición viene con extras y bonus totalmente exclusivos (con los que podrás sumarte al ecosistema CCI de una forma única). ¡Plazas limitadas!

————————————————–

- M01_Máster Profesional Online de Ciberseguridad Industrial (https://www.cci-es.org/master-ciberseguridad-industrial/)

AUTOR:

OT/ICS/IoT Security Business Development en Fortinet

y

Experto/Profesor en el CCI